2hack2furious 2017: la ciberseguridad en los automóviles sigue siendo deficiente

Como cada año por estas fechas y tras la celebración de BlackHat USA y Defcon, las noticias relacionadas con la ciberseguridad de los automóviles aumentan. Hace tiempo que este tema saltó a la primera plana de los medios generalistas, e incluso al cine, y no son pocos los investigadores que dedican esfuerzos a encontrar fallos en los sistemas que gobiernan los coches modernos.

Del desguace al laboratorio

Viendo cómo las conferencias de ediciones anteriores centradas en este tema atraían mucha atención, era de esperar que en las de este año también pasase lo mismo. Así pues, la charla que ofrecieron en Defcon los investigadores Jesse Michael, Mickey Shkatv y Oleksandr Bazhaniuk era bastante esperada por el público.

En esta ocasión los investigadores advirtieron que, al decidirse a realizar esta investigación, contaban con escasos conocimientos sobre todo lo relacionado con automóviles y su seguridad en la parte lógica. Sin embargo, sí que contaban con experiencia previa a la hora de hackear un sistema de entretenimiento instalado en un vehículo, por lo que con el paso del tiempo y gracias al material publicado durante los últimos años, aprendieron rápidamente y consiguieron su objetivo.

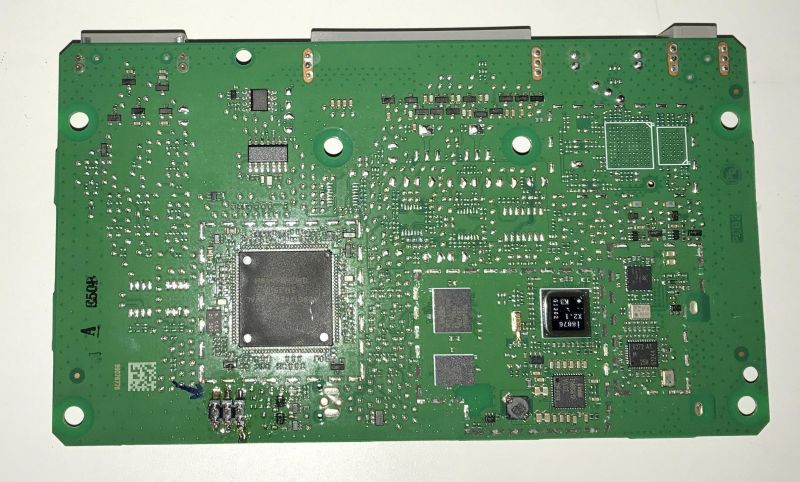

Además, en lugar de utilizar un coche para realizar su investigación decidieron centrarse en la parte que les interesaba, concretamente la parte del salpicadero, mandos y consola de comunicación y entretenimiento. Si bien eso les impediría comprobar si su investigación afectaba a sistemas críticos del coche como los frenos o el motor, también les permitiría realizar pruebas de una manera más cómoda.

Como dato importante, los investigadores vieron que el automóvil incluía NissanConnectSM EV, un sistema diseñado para gestionar el modelo eléctrico Nissan LEAF y que permite gestionar aspectos como el estado de la batería, la calefacción o las estaciones de recarga más cercanas desde un aplicación en nuestro smartphone u ordenador.

Esta aplicación fue motivo de análisis el año pasado, puesto que se demostró que tenía fallos de seguridad importantes que permitían a un atacante tomar el control de estas funcionalidades de forma remota, solo con conocer el número VIN o número del bastidor del vehículo.

Una dirección web muy interesante

Con respecto al sistema operativo encargado de gobernar el sistema de entretenimiento e información del automóvil (IVI por sus siglas en inglés), este corría bajo Windows Automotive 7. Los investigadores consiguieron analizar ficheros de depuración obtenidos a partir de volcados de la SRAM y la memoria flash y encontraron una URL interesante:

«http://biz.nissan-gev.com/WARCondelivbas/it-m_gw10/»

Sorprendentemente, se dieron cuenta rápido de que nadie tenía registrado este dominio, por lo que procedieron a comprarlo y esperar a ver qué pasaba. No tardaron en recibir las primeras peticiones de conexión, concretamente desde Japón y desde una dirección IP asociada a Nissan, pero lo que les sorprendió realmente fueron las conexiones que vinieron a continuación.

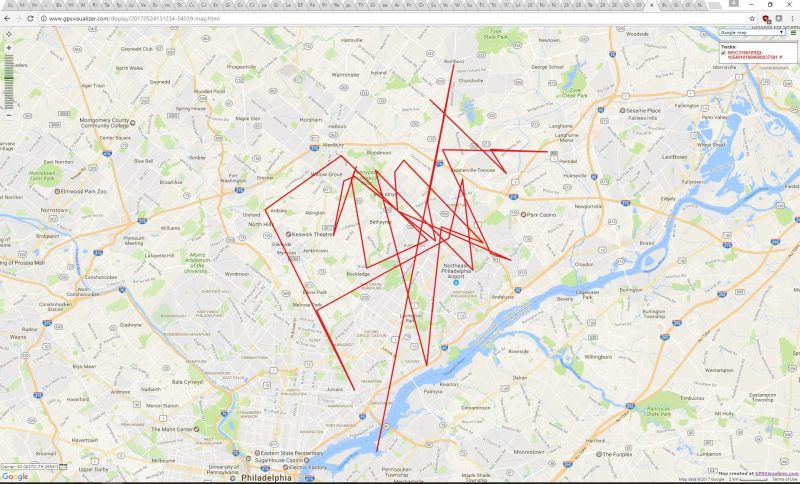

Tras revisar estas conexiones se dieron cuenta de que se trataban de peticiones realizadas desde automóviles y que proporcionaban información muy interesante, incluyendo la posición del vehículo. También disponían del número del bastidor, por lo que podían llegar a averiguar quién era el propietario.

Vulnerabilidades en la TCU y su modem 2G

Tras descubrir la vulnerabilidad que permitía identificar y rastrear vehículos, los investigadores no se detuvieron aquí y dirigieron su atención a otro punto: la Unidad de Control Telemático (o TCU) desarrollado por Continental, que incluye un modem 2G utilizado para acceder remotamente a los sistemas internos del vehículo y obtener información como la utilizada para realizar una diagnosis del estado del automóvil, información que puede ser mostrada en paneles web y aplicación móviles.

Gracias al análisis y a la ingeniería inversa aplicada se descubrieron dos vulnerabilidades en estas TCU. La primera de ellas requiere acceso físico al vehículo para poder aprovecharla y consiste en un stack-based buffer overflow que permitiría la ejecución de código arbitrario.

Con respecto a la segunda vulnerabilidad, esta se encuentra en el identificador temporal del suscriptor móvil (TMSI) y podría ser utilizada de forma remota por un atacante para acceder a la memoria de control del sistema. Esto podría permitir una ejecución remota de código en el procesador de radio de banda base de la TCU.

Consecuencias de estas vulnerabilidades

Según informan desde el ICS-Cert, si un atacante consiguiera aprovechar alguna de estas vulnerabilidades y ejecutar código arbitrario, esto le permitiría desactivar el sistema de entretenimiento e información y afectar a otras funcionalidades del automóvil.

Los fabricantes de los coches afectados, entre los que encontramos algunos modelos de BMW, Ford, Infinity y Nissan, han minimizado el impacto de estas vulnerabilidades diciendo que tan solo se vería afectado el sistema de entretenimiento e información y no afectarían a los sistemas críticos de seguridad del vehículo.

A pesar de estas declaraciones, los fabricantes afectados no han tardado en anunciar que o bien ya se encontraban en proceso de deshabilitar estos módems 2G o lo harán en breve. BMW también anunció que ofrecería un servicio de asistencia a los usuarios afectados.

No obstante, los investigadores ya advirtieron al finalizar su investigación que una vez conseguido el acceso al firmware de la TCU, se puede trabajar en aplicar ingeniería inversa sobre este y saltar al CAN Bus, donde se podría intentar acceder a sistemas de control críticos del automóvil.

Conclusión

Hay que reconocer que la seguridad lógica en los vehículos despierta mucho interés actualmente y cada poco tiempo vemos que aparecen investigaciones interesantes como la que acabamos de analizar. Esperemos que esto ayude a solucionar problemas y desarrollar sistemas más seguros, sobre todo pensando en que los coches cada vez están más conectados y eso es algo que puede jugar en su contra si no se toman las medidas adecuadas.

![Facebook adquiere Face.com: una empresa de reconocimiento facial con una grave vulnerabilidad [solucionada]](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)